Planung, Aufbau und Betrieb

eines hochsicheren Netzes

Teil 8: Sicherheit

Willkommen zu Teil 8 unserer Blogreihe, die dich mit den verschiedenen Projektphasen aus Planung, Aufbau und Betrieb eines hochsicheren Telekommunikationsnetzes bekannt macht.

Welche Bedeutung hat Sicherheit?

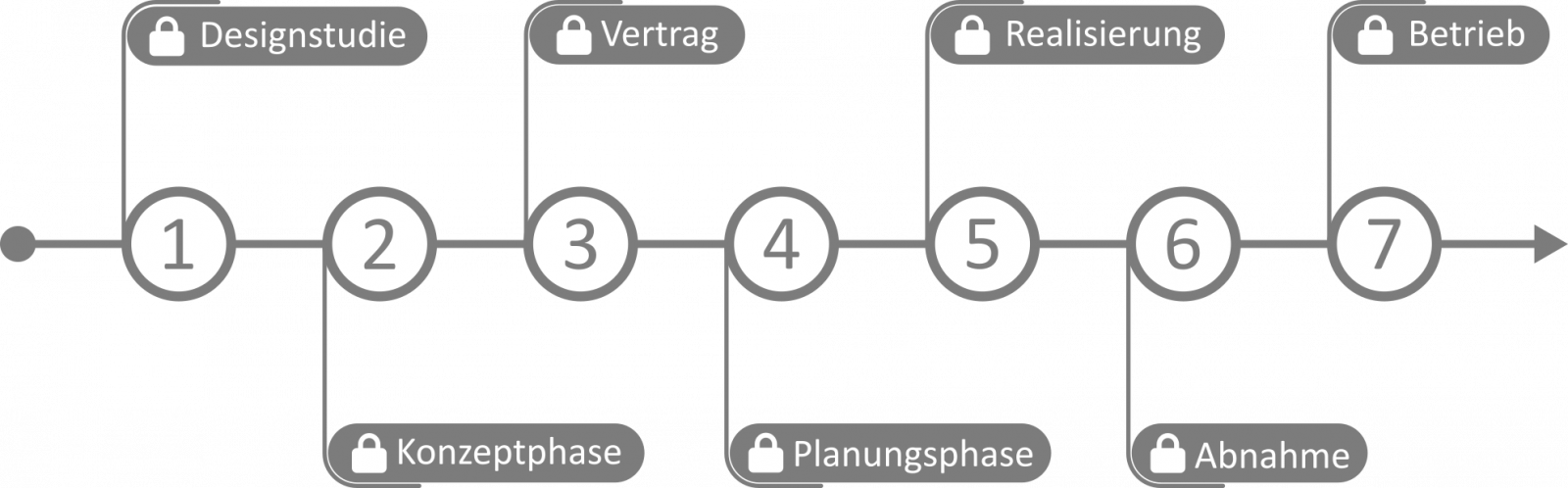

Bei der Planung bis zum Betrieb eines hochsicheren Telekommunikationsnetzes begleiten dich die Sicherheitsanforderungen in jeder Projektphase. Zuerst bestimmst du die wesentlichen Sicherheitsaspekte in Designstudie und Konzeptphase. Nur in diesen Phasen kannst du Sicherheit effizient planen. Eine spätere Berücksichtigung von Sicherheitsvorgaben führt zu vermeidbaren Mehrkosten, die erheblich sein können. Im Anschluss daran fertigst du für die Ausschreibung und Vertragsverhandlung eine Leistungsbeschreibung an. Diese entwickelst du unter anderem aus den Sicherheitsanforderungen, die du in den beiden vorherigen Phasen erarbeitet hast. Bei der Planung und Realisierung des Netzes durch den Auftragnehmer ist es deine Aufgabe, kontinuierlich zu prüfen, ob alle Sicherheitsanforderungen eingehalten werden, und im Bedarfsfall Änderungen vorzunehmen. Das wird dir nur gelingen, wenn du die Sicherheitsanforderungen und Steuerungsrechte bereits vertraglich festgehalten hast. Der Aufbau des Netzes endet mit der Abnahme, in der du dem Auftragnehmer bestätigst, dass das Netz alle deine Sicherheitsvorgaben erfüllt. Damit geht das Netz in den Betrieb über. Hier wird sich zeigen, wie konsequent du auf die Sicherheitsaspekte geachtet hast und wie widerstandsfähig das Netzmanagement auf Sicherheitsvorfälle reagieren kann.

Aus welchen Aspekten setzt sich Sicherheit zusammen?

Das hohe Sicherheitsniveau über das gesamte Vorhaben hinweg zu erfüllen ist eine große Herausforderung bei Planung, Aufbau und Betrieb eines hochsicheren Kommunikationsnetzes. Zum einen liegt das an den vielfältigen Themenfeldern, in denen Sicherheitsvorgaben erfüllt werden müssen. Diese reichen von der Sicherung des Chips auf einer Baugruppe über wirksame Authentifizierungsmaßnahmen bis hin zu einem angemessenen Sicherheitsvorfallmanagement. Und zum anderen liegt die Herausforderung darin, dass jeder Projektteilnehmer den Aspekt „Hochsicherheit“ subjektiv und daher unterschiedlich auffasst. Achte daher darauf, das erforderliche Sicherheitsniveau so zu beschreiben, dass es für Dritte nachvollziehbar ist. Darüber hinaus solltest du die Schutzziele, wenn möglich auf eine messbare Weise definieren. Beachte bei deinen Beschreibungen die Grundwerte der Informationssicherheit (Vertraulichkeit, Verfügbarkeit, Integrität) und Aspekte wie Geheimschutz, Notfallmanagement und Datenschutz.

Wofür benötigst du ein Informationssicherheitsmanagementsystem (ISMS)?

Um das von dir festgelegte Sicherheitsniveau zu erreichen, musst du Sicherheitsvorgaben festlegen, die für die unterschiedlichen Prozesse gelten sollen. Du setzt diese Vorgaben anschließend durch ineinandergreifende technische und organisatorische Maßnahmen um. Das Zusammenspiel aus Erstellung und Umsetzung von Sicherheitsvorgaben kann effizient reguliert werden, indem du und der Auftragnehmer je ein Informationssicherheitsmanagementsystem (ISMS) einrichten. Achte darauf, dass die ISMS nach den Vorgaben internationaler Standards (z.B. ISO 2700x) etabliert werden. Die Zusammenarbeit der beiden ISMS gestaltet sich so, dass von deiner Seite Vorgaben erlassen und deren Einhaltung geprüft werden. Das ISMS auf der Auftragnehmerseite übernimmt die Ausgestaltung und Etablierung von Prozessen. Besondere Bedeutung solltest du den folgenden Prozessen beimessen:

Sicherheitsvorfallmanagementprozess

Hierdurch kannst du die unweigerlich auftretenden Sicherheitsvorfälle erkennen und behandeln.

Risikomanagementprozess

Damit passt du deine Sicherungsmaßnahmen einer sich ständig ändernden Bedrohungslage an.

Notfallmanagementprozess

So gewährleistest du durch ein verbindliches Regelwerk und regelmäßige Übungen die Aufrechterhaltung der Funktionsfähigkeit des Netzes auch in besonderen Lagen oder Krisen.

Worauf solltest du bei der Vertragsverhandlung achten?

Die Steuerungsinstrumente und Pflichten für die Realisierung der Sicherheitsvorgaben musst du im Vertrag verankern. Diese umfassen insbesondere:

- Prüf- und Freigaberechte für sicherheitsrelevante Dokumente

- Auditierungsrechte

- Die Verpflichtung zur Einhaltung der Schutzbedarfe

- Prüfrechte für Lieferanten und Unterauftragnehmern

- Recht auf Penetrationstest des Netzes und Netzmanagements

- Vollständige oder teilweise Übernahme des Netzbetriebs im Bedarfsfall

- Funktionsfähigkeit des Netzbetriebes in Notlagen

- Die Verpflichtung, Personensicherheitsüberprüfungen durchzuführen